อาชญากรรมไซเบอร์ได้รับการเพิ่มขึ้นของช่วงปลายปีด้วยการโจมตี ransomware (WannaCry, NotPetya) ฐานข้อมูลที่ถูกแฮ็ก (Equifax, Sony, Yahoo) และซอฟต์แวร์แบ็คดอร์แบ็ก (Floxif / CCleaner, ShadowPad / NetSarang) สร้างข่าวบ่อย ในขณะที่ขนาดและการเข้าถึงของการโจมตีเหล่านี้น่าประหลาดใจความจริงก็คืออาชญากรไซเบอร์นั้นไม่ได้ จำกัด อยู่เพียงแค่การขโมยข้อมูลตัวตนหรือเงินของคุณ ขอบเขตของอาชญากรรมในโลกเสมือนมีขนาดใหญ่เท่ากับในโลกแห่งความเป็นจริงถ้าไม่มากขึ้น ประเภทหนึ่งของการโจมตีทางไซเบอร์ที่ได้รับความสนใจในช่วงปลายคือ DDoS หรือกระจายการปฏิเสธการให้บริการที่มักจะแบ่งชุมชนแฮ็กเกอร์สีขาวในช่วงหลายปีที่ผ่านมา ด้วย Cloudflare ผู้ให้บริการชั้นนำในขณะนี้ประกาศการป้องกัน DDoS ฟรีสำหรับลูกค้าทั้งหมดการอภิปรายอายุของ 'จริยธรรม' DDoS กับ DDoS ที่เป็นอันตรายเริ่มต้นอีกครั้งโดยทั้งสองฝ่ายออกมาสนับสนุนข้อโต้แย้งของพวกเขาอย่างเต็มที่ ด้วยการอภิปรายเกี่ยวกับการโจมตี DDoS ที่เร่าร้อนไปทั่วอินเทอร์เน็ตลองมาดูรายละเอียดเกี่ยวกับปรากฏการณ์ในวันนี้เพื่อพยายามไม่เพียง แต่เรียนรู้เพิ่มเติมเกี่ยวกับมัน แต่ยังพยายามและเข้าใจว่าทำไมแฮ็กนักเคลื่อนไหวและกลุ่มผู้สนับสนุนการพูด ความพยายามของพวกเขาที่จะมาเป็นเอกฉันท์เกี่ยวกับมันในสถานที่แรก:

DDoS คืออะไรและทำงานอย่างไร

ในแง่ที่ง่ายที่สุดการโจมตีแบบปฏิเสธการให้บริการ (DDoS) แบบกระจาย เป็นการพยายามที่จะขัดขวางการทำงานปกติของเว็บไซต์ หรือเครือข่ายโดยการทำให้เซิร์ฟเวอร์เป้าหมายหลั่งไหลท่วมท้นด้วยปริมาณการรับส่งข้อมูลที่ชะลอตัวลงหรือล่มเครือข่ายทั้งหมด . สิ่งนี้สามารถทำได้โดยการใช้ระบบที่ถูกบุกรุกหลายระบบซึ่งเป็นส่วนหนึ่งของสิ่งที่เรียกว่า 'botnet' ซึ่งอาจรวมถึงอุปกรณ์ที่เชื่อมต่อกับเน็ต รวมถึง แต่ไม่ จำกัด เพียงคอมพิวเตอร์สมาร์ทโฟนและอุปกรณ์ IoT แฮกเกอร์หมวกดำและแฮกเกอร์ใช้เครื่องมือที่ซับซ้อนต่าง ๆ เพื่อทำการโจมตีโดยไม่เพียง แต่ ทำให้เซิร์ฟเวอร์เป้าหมายที่มีปริมาณการรับส่งข้อมูลล้น แต่ยังใช้เทคนิคการแทรกซึมที่ละเอียดและยากต่อการตรวจจับซึ่งมุ่งเน้นความปลอดภัยเครือข่ายที่สำคัญ โครงสร้างพื้นฐานเช่นไฟร์วอลล์และ IDS / IPS (ระบบตรวจจับ / ป้องกันการบุกรุก)

DoS คืออะไรและแตกต่างจาก DDoS อย่างไร

การโจมตี Denial-of-service (DoS) เป็นสิ่งที่ดูเหมือนว่าตราบเท่าที่มัน ป้องกันผู้ใช้ที่ถูกกฎหมายจากการเข้าถึง เซิร์ฟเวอร์เป้าหมาย ระบบหรือทรัพยากรเครือข่ายอื่น ๆ ในกรณีที่เกิดการโจมตีแบบ DDoS บุคคลหรือบุคคลที่ดำเนินการโจมตีดังกล่าวมักจะทำให้โครงสร้างพื้นฐานที่กำหนดเป้าหมายมีจำนวนคำขอที่ฟุ่มเฟือยจำนวนมากเกินความจำเป็นเพื่อที่จะครอบงำทรัพยากรซึ่งทำให้ยากหรือเป็นไปไม่ได้สำหรับเครือข่ายที่ได้รับผลกระทบหรือ ระบบเพื่อตอบสนองคำขอของแท้สำหรับบริการ สำหรับผู้ใช้ปลายทางผลกระทบของ DoS นั้นไม่แตกต่างจาก DDoS อย่างสิ้นเชิง แต่ต่างจาก ในอดีตที่ใช้เครื่องเดียว และการเชื่อมต่ออินเทอร์เน็ตแบบเอกเทศเพื่อทำการโจมตี ทำให้ยากต่อการตรวจจับและป้องกันอย่างไม่น่าเชื่อ

การโจมตี DDoS ประเภทต่างๆมีอะไรบ้าง

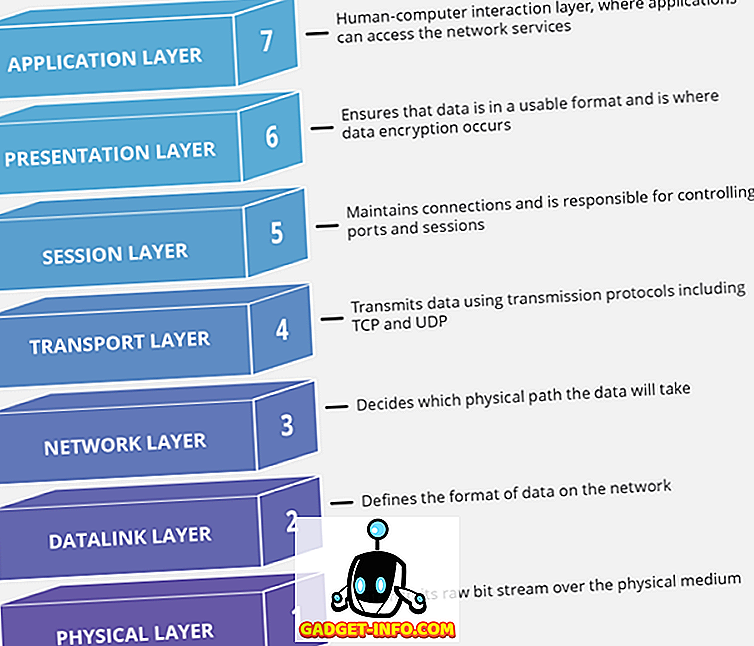

ดังที่ได้กล่าวไว้ก่อนหน้านี้ทั้งอาชญากรไซเบอร์และแฮ็กที่ใช้ประโยชน์จากเวกเตอร์การโจมตีจำนวนมากเพื่อดำเนินการโจมตี DDoS ของพวกเขา แต่ส่วนใหญ่ของการโจมตีเหล่านี้จะอยู่ภายใต้สามหมวดกว้าง: การโจมตีตามปริมาตรหรือแบนด์วิดธ์ หรือการโจมตีของรัฐอ่อนเพลียและการโจมตีชั้นแอพลิเคชันหรือการโจมตีเลเยอร์ 7 การโจมตีเหล่านี้ทั้งหมดกำหนดเป้าหมายส่วนประกอบต่าง ๆ ของการเชื่อมต่อเครือข่ายที่ประกอบด้วย 7 ชั้นที่แตกต่างกันดังที่เห็นในภาพด้านล่าง:

1. การโจมตีตามปริมาตรหรือการโจมตีแบนด์วิดธ์

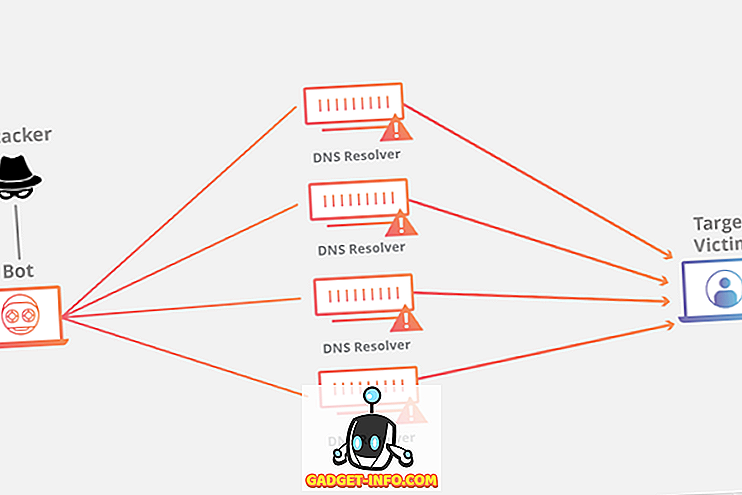

การโจมตีประเภทนี้เชื่อว่า เป็นครึ่งหนึ่งของการโจมตี DDoS ที่ ดำเนินการทั่วโลกทุกปี มีการโจมตีเชิงปริมาตรหลายประเภทโดยส่วนใหญ่จะเป็น User Datagram Protocol (UDP) ซึ่งทำให้ผู้โจมตีส่งแพ็กเก็ต UDP จำนวนมากไปยังพอร์ตสุ่มบนรีโมตโฮสต์ทำให้เซิร์ฟเวอร์ตรวจสอบซ้ำ ๆ แอปพลิเคชันที่มีอยู่จึงทำให้ไม่ตอบสนองต่อการรับส่งข้อมูลที่ถูกกฎหมาย ผลลัพธ์ที่คล้ายกันสามารถทำได้โดยการท่วมเซิร์ฟเวอร์ของเหยื่อด้วย ICMP (โพรโทคอลข้อความการควบคุมอินเทอร์เน็ต) echo ร้องขอจากที่อยู่ IP หลายที่มักจะปลอมแปลง เซิร์ฟเวอร์เป้าหมายพยายามที่จะตอบสนองต่อคำขอปลอมแปลงเหล่านี้ทุกคำขอโดยสุจริตในที่สุดก็กลายเป็นมากเกินไปและไม่สามารถตอบสนองคำขอ ICMP echo ของแท้ได้ การโจมตีตามปริมาตรนั้นวัดเป็นบิตต่อวินาที (Bps)

2. การโจมตีด้วยโพรโทคอลหรือการโจมตีของรัฐที่อ่อนเพลีย

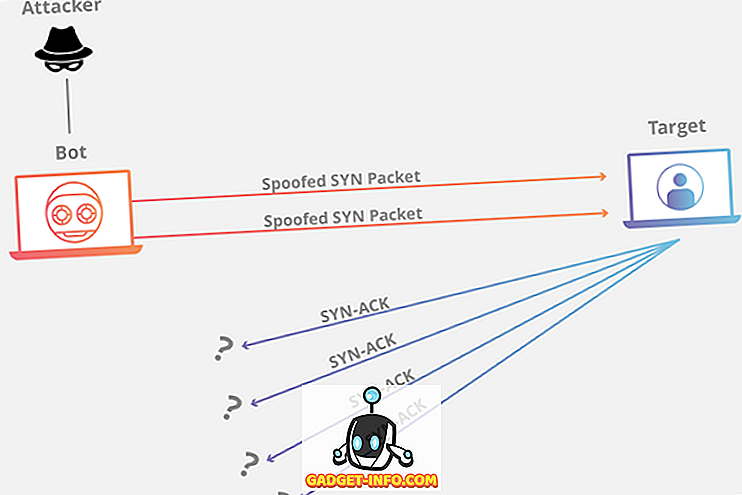

การโจมตีโพรโทคอลหรือที่เรียกว่าการโจมตีแบบ State-Exhaustion ใช้ความจุตารางสถานะการเชื่อมต่อไม่เพียง แต่เว็บเซิร์ฟเวอร์แอปพลิเคชันเท่านั้น แต่ยังรวมถึงส่วนประกอบโครงสร้างพื้นฐานอื่น ๆ รวมถึงทรัพยากรระดับกลางเช่นโหลดบาลานซ์และไฟร์วอลล์ การโจมตีประเภทนี้มีชื่อว่า 'การโจมตีด้วยโปรโตคอล' เนื่องจาก เป้าหมายจะมีจุดอ่อนในเลเยอร์ 3 และ 4 ของโปรโตคอลสแต็ก เพื่อให้บรรลุวัตถุประสงค์ แม้กระทั่งอุปกรณ์การค้าที่ล้ำสมัยที่ออกแบบมาโดยเฉพาะเพื่อรักษาสถานะของการเชื่อมต่อนับล้านอาจได้รับผลกระทบจากการโจมตีโปรโตคอล หนึ่งในการโจมตีโปรโตคอลที่รู้จักกันดีคือ 'SYN Flood' ที่ใช้ประโยชน์จาก 'กลไกการจับมือสามทาง' ใน TCP วิธีการทำงานคือโฮสต์ส่งแพ็คเก็ต TCP / SYN บ่อยครั้งพร้อมด้วยที่อยู่ผู้ส่งที่ปลอมแปลงเพื่อใช้ทรัพยากรเซิร์ฟเวอร์ให้เพียงพอเพื่อให้การร้องขอที่ถูกกฎหมายทำได้ยาก การโจมตีโปรโตคอลประเภทอื่น ได้แก่ Ping of Death, Smurf DDoS และการโจมตีแบบแยกส่วน การโจมตีประเภทนี้วัดเป็นแพ็คเก็ตต่อวินาที (Pps)

3. การโจมตีแอปพลิเคชันเลเยอร์หรือการโจมตีเลเยอร์ 7

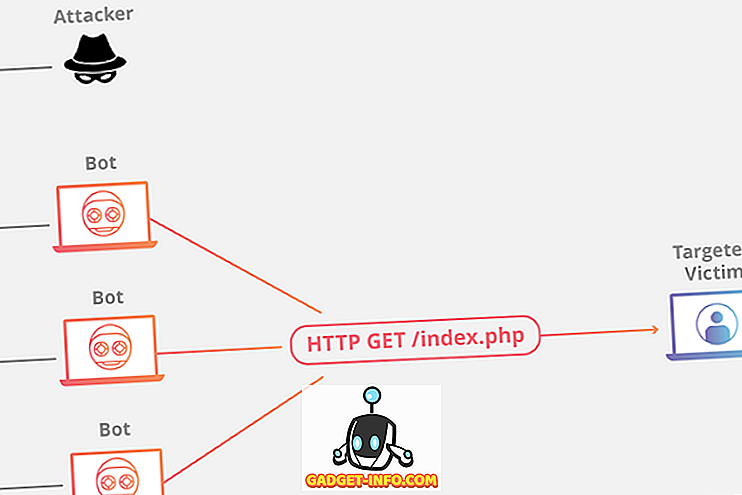

การโจมตีแอปพลิเคชันเลเยอร์มักเรียกว่าการโจมตีเลเยอร์ 7 โดยอ้างอิงถึงเลเยอร์ 7 ของโหมด OSI กำหนดเป้าหมายเลเยอร์ที่สร้างเว็บเพจ เพื่อส่งมอบให้กับผู้ใช้ที่กำลังส่งคำขอ HTTP การโจมตีเลเยอร์ -7 ประเภทต่างๆนั้นรวมถึงการโจมตี ' Slowloris ' ที่น่าอับอายด้วยเหตุนี้ผู้โจมตีจะส่งการร้องขอ HTTP จำนวนมาก 'ช้า' ไปยังเซิร์ฟเวอร์เป้าหมาย แต่ไม่เคยทำคำขอใด ๆ เลย ผู้โจมตีจะส่งส่วนหัวเพิ่มเติมอย่างต่อเนื่องในช่วงเวลาเล็ก ๆ ดังนั้นบังคับให้เซิร์ฟเวอร์รักษาการเชื่อมต่อแบบเปิดสำหรับการร้องขอ HTTP ที่ไม่มีที่สิ้นสุดเหล่านี้ในที่สุดก็ใช้ทรัพยากรมากพอที่จะทำให้ระบบไม่ตอบสนองต่อคำขอที่ถูกต้อง การโจมตีเลเยอร์ 7 ที่ได้รับความนิยมอีกประการหนึ่งคือการโจมตี HTTP Flood โดยการร้องขอ HTTP, GET หรือ POST ปลอมจำนวนมากทำให้เซิร์ฟเวอร์เป้าหมายตกเป็นเป้าหมายภายในระยะเวลาอันสั้นส่งผลให้เกิดการปฏิเสธการบริการสำหรับผู้ใช้ที่ถูกกฎหมาย เนื่องจากการโจมตีของชั้นแอพพลิเคชันมักจะรวมถึงการส่งคำขอจำนวนมากไปยังเซิร์ฟเวอร์เป้าหมายอย่างผิดปกติจึงมีการวัดเป็นคำขอต่อวินาที (Rps)

นอกเหนือจากการโจมตีแบบเวกเตอร์เดียวที่อธิบายไว้ข้างต้นแล้วยังมี การโจมตีแบบหลายเวกเตอร์ ที่กำหนดเป้าหมายระบบและเครือข่ายจากทิศทางที่แตกต่างกันจำนวนมากในครั้งเดียวจึงทำให้ยากยิ่งขึ้นสำหรับวิศวกรเครือข่าย ตัวอย่างหนึ่งของการโจมตีแบบหลายเวกเตอร์คือเมื่อผู้โจมตีทำการเชื่อมต่อ DNS Amplification ซึ่งกำหนดเป้าหมายเลเยอร์ 3 และ 4 ด้วย HTTP Flood ที่กำหนดเลเยอร์ 7

วิธีการป้องกันเครือข่ายของคุณจากการโจมตี DDoS

เนื่องจากการโจมตี DDoS ส่วนใหญ่ทำงานโดยการโจมตีเซิร์ฟเวอร์เป้าหมายหรือเครือข่ายที่มีการรับส่งข้อมูลสิ่งแรกที่ต้องทำเพื่อลดการโจมตี DDoS นั้น แตกต่างระหว่างการรับส่งข้อมูลที่แท้จริงและทราฟฟิกที่เป็นอันตราย อย่างไรก็ตามอย่างที่คุณคาดหวังสิ่งต่าง ๆ ไม่ใช่เรื่องง่ายเนื่องจากความหลากหลายความซับซ้อนและความซับซ้อนของการโจมตีเหล่านี้ การปกป้องเครือข่ายของคุณจากการโจมตี DDoS ที่ทันสมัยที่สุดและซับซ้อนที่สุดนั้นจำเป็นต้องใช้วิศวกรเครือข่ายในการออกแบบกลยุทธ์อย่างระมัดระวังเพื่อไม่ให้เด็กทารกออกมาพร้อมกับการอาบน้ำ เนื่องจากผู้โจมตีจะพยายามอย่างดีที่สุดเพื่อให้ทราฟฟิกที่เป็นอันตรายดูเหมือนปกติการพยายามลดผลกระทบที่เกี่ยวข้องกับการ จำกัด ทราฟฟิกทั้งหมดจะ จำกัด ทราฟฟิกที่ซื่อสัตย์ในขณะที่การออกแบบที่อนุญาตมากขึ้นจะช่วยให้แฮ็กเกอร์ ในกรณีเช่นนี้เราจะต้อง ใช้โซลูชั่นแบบชั้น เพื่อให้ได้โซลูชั่นที่มีประสิทธิภาพมากที่สุด

อย่างไรก็ตามก่อนที่เราจะไปถึงด้านเทคนิคเราต้องเข้าใจว่าตั้งแต่ DDoS โจมตีส่วนใหญ่ในทุกวันนี้เกี่ยวข้องกับการปิดช่องทางสื่อสารไม่ทางใดก็ทางหนึ่งสิ่งที่ชัดเจนที่ต้องทำคือปกป้องตัวคุณเองและเครือข่ายของคุณมี ความซ้ำซ้อนมากขึ้น แบนด์วิดท์และเซิร์ฟเวอร์จำนวนมาก กระจายอยู่ในดาต้าเซ็นเตอร์หลายแห่งในสถานที่ตั้งทางภูมิศาสตร์ที่แตกต่างกันซึ่งทำหน้าที่เป็นประกันจากภัยพิบัติทางธรรมชาติเป็นต้น

สิ่งสำคัญอีกอย่างที่ต้องทำคือปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดของอุตสาหกรรมเมื่อพูดถึงเซิร์ฟเวอร์ DNS การกำจัดตัวแก้ไขแบบเปิด เป็นหนึ่งในขั้นตอนแรกที่สำคัญในการป้องกัน DDoS ของคุณเพราะเว็บไซต์ใดที่ดีถ้าไม่มีใครสามารถแก้ไขชื่อโดเมนของคุณได้ตั้งแต่แรก? ในกรณีนี้เราต้อง มองข้ามการตั้งค่าเซิร์ฟเวอร์แบบคู่ DNS ซึ่งเป็นค่าเริ่มต้นที่ผู้รับจดทะเบียนชื่อโดเมนส่วนใหญ่ให้มา บริษัท หลายแห่งรวมถึงผู้ให้บริการ CDN ชั้นนำส่วนใหญ่เสนอ การป้องกัน DNS ที่เพิ่มประสิทธิภาพโดยเซิร์ฟเวอร์ DNS ที่ซ้ำซ้อน ที่ได้รับการป้องกันภายใต้ภาระการโหลดแบบเดียวกับที่เว็บของคุณและทรัพยากรอื่น ๆ

ในขณะที่ไซต์และบล็อกส่วนใหญ่ใช้การโฮสต์กับบุคคลที่สามบางคนเลือกที่จะให้บริการข้อมูลของตนเองและจัดการเครือข่ายของตนเอง หากคุณเป็นสมาชิกของกลุ่มนั้นแนวปฏิบัติพื้นฐานที่สำคัญบางประการที่คุณต้องปฏิบัติตามคือต้องมี การตั้งค่าไฟร์วอลล์ที่มีประสิทธิภาพและปิดกั้น ICMP หากคุณไม่ต้องการใช้ นอกจากนี้ตรวจสอบให้แน่ใจว่า เราเตอร์ของคุณทั้งหมดทิ้งแพ็คเก็ตขยะ คุณควรติดต่อ ISP ของคุณเพื่อตรวจสอบว่าสามารถช่วยบล็อกปริมาณการใช้งานที่คุณต้องการได้หรือไม่ ข้อกำหนดและเงื่อนไขจะแตกต่างจาก ISP หนึ่งไปยังอีกดังนั้นคุณต้องตรวจสอบกับศูนย์ปฏิบัติการเครือข่ายของพวกเขาเพื่อดูว่าพวกเขามีบริการดังกล่าวสำหรับองค์กร โดยทั่วไปต่อไปนี้เป็นขั้นตอนบางอย่างที่ผู้ให้บริการ CDN, ISP และผู้ดูแลระบบเครือข่ายมักใช้เพื่อลดการโจมตี DDoS:

การกำหนดเส้นทางของหลุมดำ

Black Hole Routing หรือ Blackholing เป็นหนึ่งในวิธีที่มีประสิทธิภาพมากที่สุดในการลดการโจมตี DDoS แต่จะต้องดำเนินการหลังจากการวิเคราะห์ปริมาณการใช้เครือข่ายที่เหมาะสมและสร้างเกณฑ์ข้อ จำกัด ที่เข้มงวดเนื่องจากจะเป็น 'blackhole' หรือ เส้นทางทั้งหมด ทราฟฟิกที่เข้ามาสู่เส้นทางว่าง (blackhole) โดยไม่คำนึงว่าเป็นของแท้หรือเป็นอันตราย ในทางเทคนิคแล้วจะหลีกเลี่ยง DDoS แต่ผู้โจมตีจะบรรลุเป้าหมายในการขัดขวางการรับส่งข้อมูลบนเครือข่าย

การ จำกัด อัตรา

วิธีอื่นที่มักใช้เพื่อลดการโจมตี DDoS คือ 'การ จำกัด อัตรา' ตามชื่อของมันมันเกี่ยวข้องกับ การ จำกัด จำนวนคำขอที่เซิร์ฟเวอร์จะยอมรับภายในกรอบเวลาที่กำหนด มันมีประโยชน์ในการหยุด web scrapers จากการขโมยเนื้อหาและเพื่อลดความพยายามในการเข้าสู่ระบบที่ดุร้าย แต่จำเป็นต้องใช้ร่วมกับกลยุทธ์อื่น ๆ เพื่อให้สามารถจัดการกับการโจมตี DDoS ได้อย่างมีประสิทธิภาพ

เว็บแอปพลิเคชั่นไฟร์วอลล์ (WAF)

แม้จะไม่เพียงพอในตัวเอง แต่การ ทำพร็อกซีและ WAF กลับ เป็นขั้นตอนแรกที่เราต้องทำเพื่อลดภัยคุกคามที่หลากหลายไม่ใช่แค่ DDoS WAFs ช่วยปกป้องเครือข่ายเป้าหมายจากการโจมตีของเลเยอร์ 7 โดยการ กรองคำขอตามชุดของกฎที่ใช้ในการระบุเครื่องมือ DDoS แต่ก็มีประสิทธิภาพสูงในการปกป้องเซิร์ฟเวอร์จากการฉีด SQL, การเขียนสคริปต์ข้ามไซต์และการร้องขอการปลอมแปลงข้ามไซต์

การแพร่กระจายเครือข่าย Anycast

เครือข่ายการจัดส่งเนื้อหา (CDNs) มักใช้เครือข่าย Anycast เป็นวิธีที่มีประสิทธิภาพในการบรรเทาการโจมตี DDoS ระบบทำงานโดยการ เปลี่ยนเส้นทางการรับส่งข้อมูลทั้งหมดที่กำหนดไว้สำหรับเครือข่ายที่อยู่ภายใต้การโจมตีไปยังชุดของเซิร์ฟเวอร์กระจาย ในสถานที่ต่าง ๆ จึงกระจายผลกระทบก่อกวนของการโจมตี DDoS พยายาม

Cloudflare เสนอที่จะยุติการโจมตี DDoS ให้ดีได้อย่างไรด้วยการป้องกัน DDoS ฟรี

หนึ่งในเครือข่ายการจัดส่งเนื้อหาที่โดดเด่นที่สุดในโลกคือ Cloudflare ประกาศเมื่อเร็ว ๆ นี้ว่าจะให้การป้องกันจากการโจมตี DDoS ไม่เพียง แต่ให้กับลูกค้าที่ชำระเงิน แต่ ยังรวมถึงไคลเอนต์ฟรีโดยไม่คำนึงถึงขนาดและขนาดของการโจมตี ตามที่คาดไว้การประกาศเมื่อต้นสัปดาห์ที่ผ่านมาได้สร้างกระแสความฮือฮาในวงการอุตสาหกรรมรวมถึงสื่อเทคโนโลยีระดับโลกซึ่งโดยทั่วไปมักใช้กับ CDN รวมถึง Cloudflare ไม่ว่าจะเป็นการโจมตีลูกค้าที่ถูกโจมตีหรือต้องการเงินมากขึ้น พวกเขาสำหรับการป้องกันอย่างต่อเนื่อง ในขณะที่ผู้ที่ตกเป็นเหยื่อจนถึงตอนนี้ต้องป้องกันตัวเองเมื่อถูกโจมตีสัญญาการป้องกัน DDoS ฟรีและไม่มีการควบคุมนั้นได้รับการตอบรับอย่างอบอุ่นจากบล็อกและองค์กรที่มีเว็บไซต์และเครือข่ายยังคงถูกคุกคามต่อการตีพิมพ์เนื้อหาที่ขัดแย้ง

ในขณะที่ข้อเสนอของ Cloudflare เป็นการปฏิวัติอย่างแท้จริงสิ่งหนึ่งที่ต้องกล่าวถึงก็คือข้อเสนอของ การป้องกันฟรีที่ไม่มีการควบคุมจะใช้สำหรับการโจมตีเลเยอร์ 3 และ 4 เท่านั้นในขณะที่การโจมตีเลเยอร์ 7 ยังคงใช้ได้เฉพาะกับแผนจ่ายที่เริ่มต้นที่ $ 20 ต่อเดือน.

หากประสบความสำเร็จข้อเสนอของ Cloudflare จะมีความหมายอะไรกับ 'Hacktivism'?

ตามที่คาดไว้การประกาศของ Cloudflare ได้ขัดขวางการถกเถียงกันในหมู่นักแฮ็กข้อมูลและผู้เชี่ยวชาญด้านความปลอดภัยทางอินเทอร์เน็ตเกี่ยวกับการแฮ็กข้อมูลอย่างมีจริยธรรม กลุ่มแฮ็กนักเคลื่อนไหวหลายคนเช่น Chaos Computer Club (CCC) และ Anonymous ได้แย้งกันมานานแล้วว่ามันจำเป็นที่จะต้องจัดเวที 'การประท้วงทางดิจิทัล' กับเว็บไซต์และบล็อกที่แพร่กระจายการโฆษณาชวนเชื่อที่น่ารังเกียจและอุดมการณ์ที่รุนแรง กลุ่มแฮคเกอร์หรือนักแฮ็กนักเคลื่อนไหวกลุ่มนี้ มักจะมุ่งเป้าไปที่เว็บไซต์ของผู้ก่อการร้าย บล็อกนีโอ - นาซีและเด็กเร่ขายสื่อลามกที่มีการโจมตี DDoS โดยผู้บาดเจ็บล่าสุดเป็นบล็อก 'Storm Stormer' ที่อยู่ทางขวาสุด การสังหารนักเคลื่อนไหวเพื่อสิทธิมนุษยชนในชาร์ลอตส์วิลล์รัฐเวอร์จิเนียโดยกลุ่มหัวรุนแรงขวา

ในขณะที่บางคนเช่น Mattew Prince CEO ของ Cloudflare และ EFF (Electronic Frontier Foundation) ได้ทำการวิพากษ์วิจารณ์แฮ็คทีฟวิสต์ที่พยายามปิดปากพูดฟรีด้วยการโจมตี DDoS ผู้สนับสนุนการแฮ็กที่อ้างว่าการประท้วงทางดิจิทัลต่ออุดมการณ์ที่น่ารังเกียจ จัดให้มีการนั่งในแนวของการเคลื่อนไหว 'ครอบครอง' ที่เริ่มต้นด้วยการประท้วง Occupy Wall Street ที่มีชื่อเสียงเมื่อวันที่ 17 กันยายน 2011 นำความสนใจทั่วโลกเพื่อความไม่เท่าเทียมกันทางเศรษฐกิจและสังคมที่เติบโตทั่วโลก

ในขณะที่บางคนอาจโต้แย้งว่า DDoS เป็นเครื่องมือสำหรับการประท้วงอย่างแท้จริง ทำให้แฮ็กเกอร์ที่มีจริยธรรมสามารถดำเนินการกับผู้ก่อการร้ายใหญ่โตและเฒ่าหัวงูได้อย่างรวดเร็วเพื่อที่จะเอาเนื้อหาออฟไลน์ที่ผิดศีลธรรมมาใช้ นักข่าวสืบสวนสอบสวนและผู้แจ้งเบาะแสมักเป็นเป้าหมายของการโจมตีดังกล่าวในอดีตและเมื่อปีที่แล้วเว็บไซต์ Brian Cybs นักข่าวด้านความปลอดภัยทางอินเทอร์เน็ตถูกจู่โจมด้วยการโจมตี DDoS ขนาดมหึมาที่วัดได้สูงสุด 665 Gbps . Krebs เคยรายงานเกี่ยวกับบริการ DDoS-for-Hire ของอิสราเอลที่เรียกว่า vDOS ส่งผลให้มีการจับกุมชาวอิสราเอลสองคนและเชื่อว่าการโจมตีดังกล่าวเป็นการแก้แค้น

การโจมตี DDoS และแผนของ Cloudflare ที่จะทำให้สิ่งเหล่านั้นเป็นอดีต

แม้จะมีการเรียกร้องที่กล้าหาญของ Cloudflare ในการโจมตี DDoS หากในอดีตผู้เชี่ยวชาญหลายคนยืนยันว่ามันเป็นไปไม่ได้ในทางเทคนิคที่จะทำให้การโจมตี DDoS ล้าสมัยไปแล้วในระยะนี้ ในขณะที่ บริษัท ยักษ์ใหญ่อย่าง Facebook หรือ Google มีโครงสร้างพื้นฐานที่จำเป็นเพื่อให้แน่ใจว่าพวกเขาจะไม่ได้รับผลกระทบจากการโจมตีดังกล่าว แต่การขยายการคุ้มครองไปยังทุก ๆ ไซต์ภายใต้ดวงอาทิตย์อาจเป็นสิ่งที่ท้าทายแม้แต่ CDN ที่ยิ่งใหญ่ที่สุด อย่างไรก็ตามเจ้าชายอ้างว่า Cloudflare นั้นมีความสามารถในการดูดซับ“ สิ่งใดก็ตามที่อินเทอร์เน็ตส่งมาถึงเรา” ดังนั้นเวลาเท่านั้นที่จะบอกได้ว่าการโจมตี DDoS จะถูกมอบให้กับบันทึกประวัติศาสตร์ของสิ่งที่ดีหรือหากกลุ่มแฮ็คทีวิสต์ ของมาตรการตอบโต้เพื่อดำเนินการรณรงค์ทางศีลธรรมของพวกเขาต่อความรุนแรงความเกลียดชังและความอยุติธรรม